CONEXIÓN REMOTA

¿QUÉ ES?

*conexión remota = conexión de largo alcance.*

La conexión remota es una tecnología que permite el acceso remoto a un ordenador u otro dispositivo similar, desde otro terminal situado en cualquier punto del planeta, a través de una conexión de red establecida por fibra óptica o Wi-Fi. Pero, ¿cómo se establece esa conexión y qué aplicaciones presenta este acceso remoto?.

¿EN QUÉ CONSISTE?

Consiste en acceder por red a un ordenador cualquiera, mediante la identificación por IP del mismo, como si se estuviera realizando de forma física y local, lo que permite un control total de ese dispositivo.

Tanto la creación como el acceso a este tipo de red, se realiza mediante la utilización de un software especializado, que normalmente, viene incluido en cualquier sistema operativo.

Este tipo de conexión puede realizarse mediante la creación de redes virtuales privadas, a las que tenga acceso un determinado grupo de individuos, como sucede en determinadas empresas y centros educativos, los cuales proporcionan una clave personal e intransferible a cada miembro, para que pueda acceder a esa red.

Esas claves individuales sirven como instrumento de protección frente a ataques externos o posibles fraudes o acciones ilegales que pudieran realizar, alguno de los miembros con acceso a ella y que serían rápidamente identificados, debido a la obligación de crear una cuenta de usuario con los datos personales de cada uno.

Una de las aplicaciones prácticas de este tipo de conexión, es el escritorio remoto, una tecnología que permite al usuario trabajar y manipular el contenido de ese dispositivo, a través del interfaz gráfico (sistema operativo) de otro terminal, situado en un lugar distinto.

-En resumen, ¿PARA QUÉ SIRVE?

Esta tecnología permite utilizar un terminal determinado como brazo ejecutor del usuario, limitándose a transmitir las órdenes indicadas, de modo que se obtenga un control total sobre las capacidades y funcionalidades de dicho dispositivo remoto.

Su funcionamiento es sencillo, las órdenes emitidas por el usuario, se transmiten a un servidor central que interpreta esas señales eléctricas y las transmite al dispositivo remoto que quiere ser controlado, de forma que se crea una imagen virtual de ese escritorio remoto en la pantalla del otro dispositivo, lo que convierte a ese terminal, en un simple dispositivo de entrada y salida, para la transferencia de datos.

Ambas tecnologías están ampliamente desarrolladas, por lo que cualquier ordenador que incluya una tarjeta de red y permita la conexión a Internet, puede realizar esta actividad.

PROTOCOLOS - TELNET

El protocolo diseñado para proporcionar el servicio de conexión remota (remote login) recibe el nombre de TELNET, el cual forma parte del conjunto de protocolos TCP/IP y depende del protocolo TCP para el nivel de transporte.

TELNET es un emulador de terminal que permite acceder a los recursos y ejecutar los programas de un ordenador remoto en la red, de la misma forma que si se tratara de un terminal real directamente conectado al sistema remoto. Una vez establecida la conexión el usuario podrá iniciar la sesión con su clave de acceso. De la misma manera que ocurre con el protocolo FTP, existen servidores que permiten un acceso libre cuando se especifica "anonymous" como nombre de usuario.

Es posible ejecutar una aplicación cliente TELNET desde cualquier sistema operativo, pero hay que tener en cuenta que los servidores suelen ser sistemas VMS o UNIX por lo que, a diferencia del protocolo FTP para transferencia de ficheros donde se utilizan ciertos comandos propios de esta aplicación, los comandos y sintaxis que se utilice en TELNET deben ser los del sistema operativo del servidor. El sistema local que utiliza el usuario se convierte en un terminal "no inteligente" donde todos los caracteres pulsados y las acciones que se realicen se envían al host remoto, el cual devuelve el resultado de su trabajo.

**Para facilitar un poco la tarea a los usuarios, en algunos casos se encuentran desarrollados menús con las distintas opciones que se ofrecen.**

Para iniciar una sesión con un intérprete de comandos de otro ordenador, se puede emplear el comando telnet seguido del nombre o la dirección IP de la máquina en la que se desea trabajar, por ejemplo para conectarse a la máquina purpura.micolegio.edu.com se tiene que teclear telnet purpura.micolegio.edu.com, y para conectarse con la dirección IP 1.2.3.4 telnet 1.2.3.4.

- VPN---Virtual Private Network

¿Qué es un VPN?

Un VPN (Virtual Private Network) te permite crear una conexión segura a otra red a través del Internet. Cuando conectas cualquier dispositivo a un VPN, este actúa como si estuviese en la misma red que la que tiene el VPN y todo el tráfico de datos se envía de forma segura a través del VPN.

Esto quiere decir que puedes usar el Internet como si estuvieses presente en la región que tiene la red del VPN, lo que te viene muy bien si necesitas acceso a contenido que está bloqueado por región. Por ejemplo, si quieres entrar a mirar el catálogo de un servicio exclusivo de un país concreto, con un VPN puedes hacerlo, porque una vez que entras con la conexión enmascarada, dicho servicio sólo verá que te estás conectando desde ese país, aunque en realidad no sea así.

Además el VPN es una red privada y virtual como su nombre lo dice, por lo tanto todo el tráfico que pasa por esa red está asegurado y protegido de ojos no deseados. Esto puede ser de mucha utilidad cuando nos conectamos a una red Wi-Fi pública.

¿Cuáles son los usos de un VPN?

Acceso a una red de trabajo mientras se está de viaje

Los VPNs se usan con frecuencia para aquellos profesionales que viajan y necesitan entrar en su red de trabajo mientras están lejos. Usar este método permite que los recursos se mantengan seguros porque en están en la nube.

Acceso a una red del hogar mientras se está de viaje

También se puede usar para entrar al ordenador que hemos dejado en casa, como si estuviésemos usando una LAN (Local Network Area).

Esconde los datos de navegación

Por ejemplo, si estás usando un Wi-Fi público, de esos que están disponibles sin contraseña en restaurantes y centros comerciales, todo lo que visites que no tenga conexión HTTPS estará visible para cualquiera que sepa dónde mirar. En cambio si tienes un VPN, lo único que podrán ver es la conexión al VPN; todo lo demás será anónimo.

Entrar en sitios con bloqueo geográfico

Usualmente los problemas de bloqueo de región suelen pedir que estés en Estados Unidos. Esto sucede con Hulu, Pandora o el catalogo de Netflix que es más grande y completo en este país. A veces pasa también en ciertos vídeos de YouTube. Para evitar estas restricciones, sólo hay que usar un VPN que tenga localización de USA.

Evitar la censura en Internet

Para aquellos gobiernos que deciden censurar ciertos sitios web, un VPN funciona muy bien para acceder a ellos sin problemas.

- Una red VPN extiende la seguridad a los usuarios remotos

Las redes VPN SSL y VPN IPsec se han convertido en soluciones de VPN principales para conectar oficinas remotas, usuarios remotos y partners comerciales, ya que:

Proporcionan comunicaciones seguras con derechos de acceso específicos para los usuarios individuales, como por ejemplo empleados, contratistas o partners

Mejoran la productividad al extender la red empresarial y sus aplicaciones

Reducen los costes de las comunicaciones y aumentan la flexibilidad.

- Los dos tipos de VPN cifradas son:

- VPN IPSec de sitio a sitio: Esta alternativa a Frame Relay o a las redes WAN de línea alquilada permite a las empresas llevar los recursos de la red a las sucursales, las oficinas instaladas en casa y los sitios de partners comerciales.

- VPN de acceso remoto: Esta modalidad lleva prácticamente cualquier aplicación de datos, voz y vídeo al escritorio remoto, emulando el escritorio de la oficina principal. Una VPN de acceso remoto puede instalarse utilizando VPN SSL, IPsec o ambas, dependiendo de los requisitos de implementación.

¿Qué VPN puedo usar?

TunnelBear: es de las mejores opciones disponibles con planes gratuitos y de pago dependiendo de las necesidades de cada quien. Puedes usarlo sin pagar nada pero se limitará su uso de 500MB de datos al mes. Si necesitas datos ilimitados puedes pagar 4.99 dólares al mes, o $49.99 al año. Está disponible para PC, OS X, Android y también iOS.

Hola: si no quieres pagar absolutamente nada, puedes usar Hola, un VPN que se dio a conocer como una extensión para Chrome, pero que también tiene disponible versiones para Firefox, Internet Explorer, Android, iOS, Windows y OS X. Sí tienen una versión paga de $5 al mes, pero la gratuita funciona muy bien, con buenas velocidades y sin restricciones.

Hay muchísimas más opciones, pero estás dos son sencillas de usar y no requieren ningún conocimiento técnico, además de que pueden usarse de forma gratuita en muchos casos.

DEF: Una dirección IP dinámica es una IP asignada mediante un servidor DHCP (Dynamic Host Configuration Protocol) al usuario. La IP que se obtiene tiene una duración máxima determinada. El servidor DHCP provee parámetros de configuración específicos para cada cliente que desee participar en la red IP. Entre estos parámetros se encuentra la dirección IP del cliente.

DHCP apareció como protocolo estándar en octubre de 1993. El estándar RFC 2131 especifica la última definición de DHCP (marzo de 1997). DHCP sustituye al protocolo BOOTP, que es más antiguo. Debido a la compatibilidad retroactiva de DHCP, muy pocas redes continúan usando BOOTP puro.

Las IP dinámicas son las que actualmente ofrecen la mayoría de operadores. El servidor del servicio DHCP puede ser configurado para que renueve las direcciones asignadas cada tiempo determinado.

--Las IP de este tipo son variables. Un equipo o dispositivo puede tener una en un cierto momento y una distinta en otro. No hay una norma fija sobre la frecuencia con que pueden cambiar. A veces se mantienen iguales casi siempre, mientras que otras cambian a menudo.--

Ventajas

- Reduce los costos de operación a los proveedores de servicios de Internet (ISP).

- Reduce la cantidad de IP asignadas (de forma fija) inactivas.

- El usuario puede reiniciar el modem o router para que le sea asignada otra IP y así evitar las restricciones que muchas webs ponen a sus servicios gratuitos de descarga o visionado multimedia online.

- No tienes que pagar más por ellas. La mayoría de los proveedores de Internet asignan IPs dinámicas a sus clientes como parte de su plan de acceso normal.

En principio son más seguras. Es más díficil para un atacante rastrear y buscar debilidades en un equipo con una IP variable.

Ofrecen mayor privacidad en Internet. A los sitios web les cuesta más rastrear lo que haces si tu IP va cambiando.

Su configuración en la red suele ser automática. No necesitas hacerla tú. Se encarga de ello lo que se llama un servidor DHCP (ve más abajo qué es y cómo funciona).

Optimizan el uso de recursos y abaratan costos. Cuando un equipo se desconecta de Internet u otra red ya "no necesita" su IP. Así puede reutilizarse asignándosela a otro equipo que se conecte.

Desventajas

- Obliga a depender de servicios que redirigen un host a una IP.

- Asignación de direcciones IP.

- Es más fácil que la conexión falle o se interrumpa.

*Dependiendo de la implantación concreta, el servidor DHCP tiene tres métodos para asignar las direcciones IP:*

- manualmente, cuando el servidor tiene a su disposición una tabla que empareja direcciones MAC con direcciones IP, creada manualmente por el administrador de la red. Solo clientes con una dirección MAC válida recibirán una dirección IP del servidor.

- automáticamente, donde el servidor DHCP asigna por un tiempo preestablecido ya por el administrador una dirección IP libre, tomada de un intervalo prefijado también por el administrador, a cualquier cliente que solicite una.

- dinámicamente, el único método que permite la reutilización de direcciones IP. El administrador de la red asigna un intervalo de direcciones IP para el DHCP y cada ordenador cliente de la LAN tiene su software de comunicación TCP/IP configurado para solicitar una dirección IP del servidor DHCP cuando su tarjeta de interfaz de red se inicie. El proceso es transparente para el usuario y tiene un periodo de validez limitado.

DNS dinámico

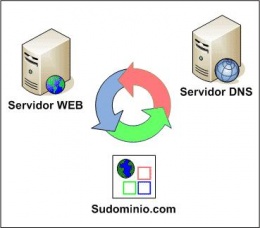

El DNS dinámico (DDNS)---> Es un servicio que permite la actualización en tiempo real de la información sobre nombres de dominio situada en un servidor de nombres.

--El uso más común que se le da es permitir la asignación de un nombre de dominio de Internet a un dispositivo con dirección IP variable (dinámica). Esto permite conectarse con la máquina en cuestión sin necesidad de tener conocimiento de que dirección IP posee en ese momento.

El DNS dinámico hace posible utilizar un software de servidor en un dispositivo con dirección IP dinámica (como la suelen facilitar muchos ISP) para, por ejemplo, alojar un sitio web en la PC de nuestra casa, sin necesidad de contratar un hosting de terceros;

**Pero hay que tener en cuenta que las PC caseras posiblemente no estén tan bien dotadas como los servidores de un Datacenter, ni tengan toda la infraestructura que poseen estos lugares.**

- Una forma de asociar un nombre de dominio a un servidor que tiene IP dinámica.:

Si tenemos un servidor en un ordenador en nuestra casa u oficina y queremos que se pueda acceder a ese servidor a través de un nombre de dominio tenemos que configurar una entrada DNS asociada a la IP de ese servidor. Pero, ¿qué podemos hacer si el servidor tiene IP de Internet dinámica?

Cuando nos conectamos a Internet, el proveedor a través del que nos conectamos nos asigna una IP de Internet. Esa IP habitualmente cambia cada vez que nos conectamos. Es decir, en cada conexión el proveedor nos asigna una IP distinta, que durará generalmente todo el tiempo que estemos conectados. Esto es así, a no ser que tengamos contratado con el proveedor de Internet un servicio de IP estática, en cuyo caso siempre nos asignaría la misma IP.

En la mayoría de los casos nuestra IP será dinámica. Entonces, si nosotros tenemos un servidor en nuestra oficina o nuestra casa y un usuario quiere conectarse al servidor, tendría que saber la IP que actualmente tenemos para poder conectarse. Esto significa un problema, porque tendríamos que comunicar a nuestros posibles usuarios la IP que tenemos en cada momento para que pudiesen acceder a nuestro servidor.

**Además, podríamos desear que nuestros usuarios se conectasen a nuestro servidor con un nombre de dominio o subdominio, algo como miservidor.ftpserver.com, en lugar de la dirección IP que es más difícil de recordar. **

Se pueden matar dos pájaros de un tiro y resolver el tema de la asignación dinámica de la IP, a la vez que obtenemos un subdominio para nuestro servidor, con los servicios de DNS dinámico. Con ellos podemos obtener un subdominio y que este se dirija a nuestro servidor en casa, sea cual sea su IP actual.

Para que funcione el servicio de DNS dinámico, tendremos un pequeño programa instalado en el servidor y que informa sobre la IP que tiene. Entonces, cada vez que se inicia el servidor, o cuando deseemos, envía la dirección IP actual a la empresa que nos proporciona el DNS dinámico, para que nuestro subdominio se dirija a la IP que tenemos en cada momento.

El proceso sería:

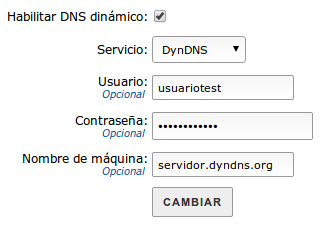

Conseguir una empresa que ofrezca servicio de DNS dinámico.

Registrarnos en esa empresa o contratar el servicio y generar un nombre de subdominio.

Instalar, residente en el servidor, el programa que informa sobre la IP que tiene y ponerlo en marcha.

Configurar el programa para que se inicie cada vez que se inicie el servidor y/o cada vez que se conecte a Internet y se le asigne una IP dinámica. Para que envíe la IP actual y se asocie con nuestro subdominio.

Empresas que ofrecen servicio de DNS dinámico

Existen numerosas empresas que ofrecen servicio de DNS dinámico, o Dynamic DNS en inglés, algunas de ellas gratuitamente. Nosotros hemos probado el servicio de DynDNS, que es gratuito para los usuarios registrados. Pero existen otras muchas empresas que ofrecen el mismo servicio. Una simple búsqueda en Google (por "Dynamic DNS") nos podrá mostrar varios proveedores de DNS dinámico entre los que podemos decidirnos por el que más nos interese.

-->Si nos conectamos a Internet a través de un Router

Si el servidor que pretendemos que se acceda a través de DNS dinámico está en una red local y la conexión a Internet se gestiona a través de un router, tendremos que configurar el router para que las conexiones se dirijan al servidor.

En nuestra red podemos tener un router para la conexión a Internet. En ese caso el dueño de la IP de Internet es el router y no el servidor al que se deben conectar nuestros usuarios. Entonces tenemos que hacer algo para que, en caso de que un usuario desee conectarse a nuestro servidor, el router envíe las solicitudes al ordenador correcto.

Para eso tenemos que abrir el puerto del router asociado al servicio que queremos ofrecer. Por ejemplo, el puerto 21 para las conexiones FTP o el puerto 80 para las conexiones web. Tendríamos que abrir ese puerto y asociarlo a la IP de red local que tenga el servidor.

Cada router tiene un método para abrir puertos, generalmente a través de una interfaz web. Nos conectaríamos a la IP del router a través de un navegador y nos mostraría las páginas de administración donde encontraremos varias opciones, entre ellas la que sirve para abrir los puertos. Consultar a vuestro proveedor para encontrar el método de abrir puertos en vuestro router o buscar en Internet por el modelo de vuestro router.

1. ¿Qué es un dominio?

1. ¿Qué es un dominio?